Autor:

Lewis Jackson

Data E Krijimit:

9 Mund 2021

Datën E Azhurnimit:

1 Korrik 2024

Përmbajtje

Mënyra më e mirë për t'u siguruar që një bazë e të dhënave është e sigurt nga hakerat është të mendoni si një haker. Nëse do të ishit një haker, çfarë lloj informacioni do të kërkoni? Çfarë do të bëni për të marrë atë informacion? Ekzistojnë një larmi metodash për hakimin e llojeve të ndryshme të bazave të të dhënave, por shumica e hakerëve do të përpiqen të thyejnë fjalëkalime të nivelit të lartë ose të ekzekutojnë sulme të bazës së të dhënave. Nëse jeni të njohur me komandat SQL dhe kuptoni gjuhët themelore të programimit, mund të provoni të hakoni një bazë të të dhënave.

Hapat

Metoda 1 e 3: Me injeksion SQL

Identifikoni pikat e dobëta të bazës së të dhënave. Ju duhet të jeni në gjendje të trajtoni komandat e bazës së të dhënave mirë para se të përdorni këtë metodë. Së pari, hapni ekranin e hyrjes së ndërfaqes në internet të bazës së të dhënave në shfletuesin dhe shkruani ’ (një apostrof) në fushën e emrit të përdoruesit. Klikoni "Identifikohu". Nëse shfaqet gabimi "Përjashtim i SQL: vargu i cituar jo i përfunduar siç duhet" ose "karakter i pavlefshëm", baza e të dhënave është e lehtë të komprometohet. Teknika e injektimit SQL.

Gjeni numrin e kolonave. Kthehuni te faqja e hyrjes në bazën e të dhënave (ose ndonjë URL tjetër që mbaron me "id =" ose "catid =") dhe klikoni në shiritin e adresës së shfletuesit. Pas URL-së, shtypni hapësirën dhe shkruanirendit me 1 pastaj shtyp ↵ Hyni. Rriteni në 2 dhe shtypni ↵ Hyni. Vazhdoni të rriteni derisa të merrni një gabim. Numri aktual i kolonës është numri i futur para numrit që sistemi raporton një gabim.

Gjeni kolonën për të pranuar ndryshoren. Në fund të URL-së në shiritin e adresave, ndryshojeni atëcatid = 1 mirëid = 1 bëhetcatid = -1 oseid = -1.Shtypni hapësirën dhe shkruanibashkimi zgjidh 1,2,3,4,5,6 (nëse ka 6 kolona). Ju duhet të futni numra në rend rritës deri në numrin e përgjithshëm të kolonave dhe të ndara me presje. Shtypni ↵ Hyni, numri i secilës kolonë do të pranojë ndryshoren.

Injekto deklaratën SQL në kolonë. Për shembull, nëse doni të njihni përdoruesin aktual dhe të injektonni përmbajtjen në kolonën 2, fshini të gjitha pas pjesës id = 1 në URL dhe shtypni hapësirën. Pastaj hyniunion zgjidhni 1, konkat (përdorues ()), 3,4,5,6- dhe shtypni ↵ Hyni, emri aktual i përdoruesit të bazës së të dhënave do të shfaqet në ekran. Zgjidhni komandën SQL për të marrë informacionin që ju nevojitet, të tilla si një listë e emrave të përdoruesit dhe fjalëkalimeve për t'u thyer. reklamë

Metoda 2 e 3: Thyerja e fjalëkalimit të nivelit të lartë të bazës së të dhënave

Mundohuni të identifikoheni si një përdorues i përparuar me fjalëkalimin e paracaktuar. Disa baza të të dhënave nuk kanë fjalëkalimin kryesor (admin - admin) si parazgjedhje, kështu që mund ta lini bosh fushën e fjalëkalimit. Të tjerët kanë fjalëkalime të paracaktuara që gjenden lehtësisht në forumet e mbështetjes teknike në lidhje me bazën e të dhënave.

Provoni fjalëkalime të njohura. Nëse administratori mbrojti fjalëkalimin një llogari (shumë e zakonshme), mund të provoni fraza të zakonshme të kombinimit të përdoruesit / fjalëkalimit. Disa hakera publikojnë një listë të fjalëkalimeve që ata thyejnë kur përdorin mjete auditimi. Provoni disa kombinime të emrave të përdoruesit dhe fjalëkalimeve.

- Faqja https://github.com/danielmiessler/SecLists/tree/master/Passwords është e famshme për listën e saj të fjalëkalimeve që hakerat mbledhin.

- Guessing fjalëkalimin manualisht mund të marrë kohë, por ju mund ta provoni para se të aplikoni mënyra më komplekse pasi nuk kushton asgjë.

Përdorni një mjet për të kontrolluar fjalëkalimin. Ju mund të përdorni një larmi mjetesh për të provuar mijëra fjalor dhe kombinime shkronjash / alfanumerike me një sulm të forcës brutale derisa të thyhet fjalëkalimi.

- DBPwAudit (për Oracle, MySQL, MS-SQL dhe DB2) dhe Access Passview (për MS Access) janë mjete të njohura të kontrollit të fjalëkalimit që mund të funksionojnë në shumicën e bazave të të dhënave. Ju gjithashtu mund të kërkoni në Google për mjete më të reja të kontrollit të fjalëkalimeve që janë specifike për bazat e të dhënave specifike. Për shembull, nëse po hani bazën e të dhënave Oracle, atëherë kërkoni fjalë kyçe

mjet i kontrollit të fjalëkalimit orakulli db. - Nëse keni një llogari në serverin që pret bazën e të dhënave, mund të ekzekutoni një mjet hash si John the Ripper për të deshifruar skedarin e fjalëkalimit të bazës së të dhënave. Vendndodhja e skedarit hash do të ndryshojë nga baza e të dhënave në bazën e të dhënave.

- Shkarkoni vetëm mjetet nga faqet që u besoni. Bëni një hulumtim në internet mbi mjetin që keni zgjedhur para se ta përdorni.

- DBPwAudit (për Oracle, MySQL, MS-SQL dhe DB2) dhe Access Passview (për MS Access) janë mjete të njohura të kontrollit të fjalëkalimit që mund të funksionojnë në shumicën e bazave të të dhënave. Ju gjithashtu mund të kërkoni në Google për mjete më të reja të kontrollit të fjalëkalimeve që janë specifike për bazat e të dhënave specifike. Për shembull, nëse po hani bazën e të dhënave Oracle, atëherë kërkoni fjalë kyçe

Metoda 3 e 3: Sulmi i bazës së të dhënave.

Gjeni shfrytëzimin për të ekzekutuar. Sectools.org është një direktori e përgjithshme e mjeteve të sigurisë (përfshirë shfrytëzimin) që funksionon për më shumë se dhjetë vjet. Mjeti i tyre është mjaft i njohur dhe përdoret nga shumë administratorë të sistemit në të gjithë botën për të kontrolluar sigurinë e rrjetit. Shfletoni direktorinë e tyre "Shfrytëzimi" (ose faqe tjetër të besueshme) për një mjet ose skedar teksti që mund t'ju ndihmojë të sulmoni cenueshmërinë e sigurisë së bazës së të dhënave.

- Një faqe tjetër e shfrytëzimit është www.exploit-db.com. Shkoni në faqen e internetit më sipër dhe klikoni në lidhjen Kërko për të kërkuar llojin e bazës së të dhënave që dëshironi të kollitni (p.sh. "orakulli"). Vendosni kodin Captcha në kutinë e dhënë dhe kërkoni.

- Ju duhet të studioni me kujdes të gjithë shfrytëzimin do të përpiqeni të jeni në gjendje të menaxhoni në rast se lind një problem.

Gjeni rrjete të prekshme për të hyrë (duke u kujdesur). Wardriving është veprimi i drejtimit të një makine (madje edhe biçikletës ose ecjes) rreth një zone dhe përdorimi i një skaneri rrjeti (si NetStumbler / Kismet) me qëllim gjetjen e rrjeteve të pasigurta. Në thelb, kjo sjellje nuk shkel ligjin. Por është e mundur të hyni në internet vetë dhe të bëni gjëra të paligjshme.

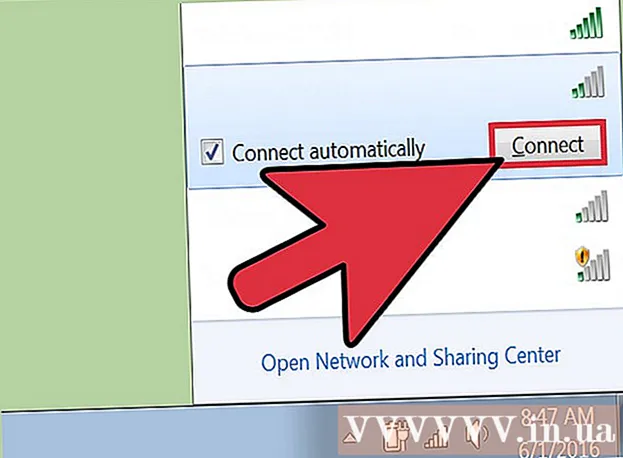

Përdorni shfrytëzimin për të sulmuar bazën e të dhënave nga rrjeti i sapo qasur. Nëse po planifikoni të bëni diçka që nuk duhet të jetë, atëherë përdorimi i rrjetit tuaj të shtëpisë nuk është një ide e mirë. Gjeni dhe përdorni Wi-Fi të pasigurt, pastaj sulmoni bazën e të dhënave me shfrytëzimin që keni hulumtuar dhe zgjedhur. reklamë

Këshilla

- Të dhënat e ndjeshme duhet të mbrohen pas një muri mbrojtës.

- Encrypt Wi-Fi me një fjalëkalim në mënyrë që hyrjet e paautorizuara të mos mund të përdorin rrjetin tuaj të shtëpisë për të sulmuar bazën e të dhënave tuaja.

- Ju mund të gjeni një haker dhe të kërkoni këshilla. Ndonjëherë gjërat më të mira nuk gjenden në Internet.

Paralajmërim

- Ju duhet të kuptoni ligjet dhe pasojat e piraterisë së bazës së të dhënave në Vietnam.

- Asnjëherë mos merrni qasje në ndonjë kompjuter nga rrjeti juaj privat.

- Illegalshtë e paligjshme të fitosh qasje në bazën e të dhënave të një personi tjetër.